Le président de la CNCTR, qui doit contrôler l'usage des boîtes noires par les services de renseignement, a déclaré que celles-ci étaient actives depuis un mois maintenant.

L'information a été lâchée ce mardi 14 novembre par Francis Delon, le président de la Commission nationale de contrôle des techniques de renseignement (CNCTR) : depuis maintenant un mois, les fameuses boîtes noires nées dans le cadre de la loi relative au renseignement, et qui sont censées repérer des comportements suspects en se basant sur les données de connexion, sont actives.

Cette annonce, faite lors d'une journée d'étude à Grenoble sur le thème « contrôle du renseignement : comment concilier surveillance et respect des droits de l'homme ? », a été rapportée par des journalistes présents sur place, comme Pierre Alonso de Libération et Elsa Trujillo du Figaro, ainsi que par Serge Slama, professeur de droit public à Grenoble.

Jusqu'à présent, il était considéré que ce dispositif prévu à l'article 851-3 du code la sécurité intérieure n'était pas actif. Mais à la suite d'un certain nombre de navettes entre le gouvernement et la CNCTR, cette dernière a fini par « valider l'algorithme [au cœur des boîtes noires, ndlr] début octobre », indique Pierre Alonso. Donc dans la plus grande discrétion. La matière est, il est vrai, très sensible.

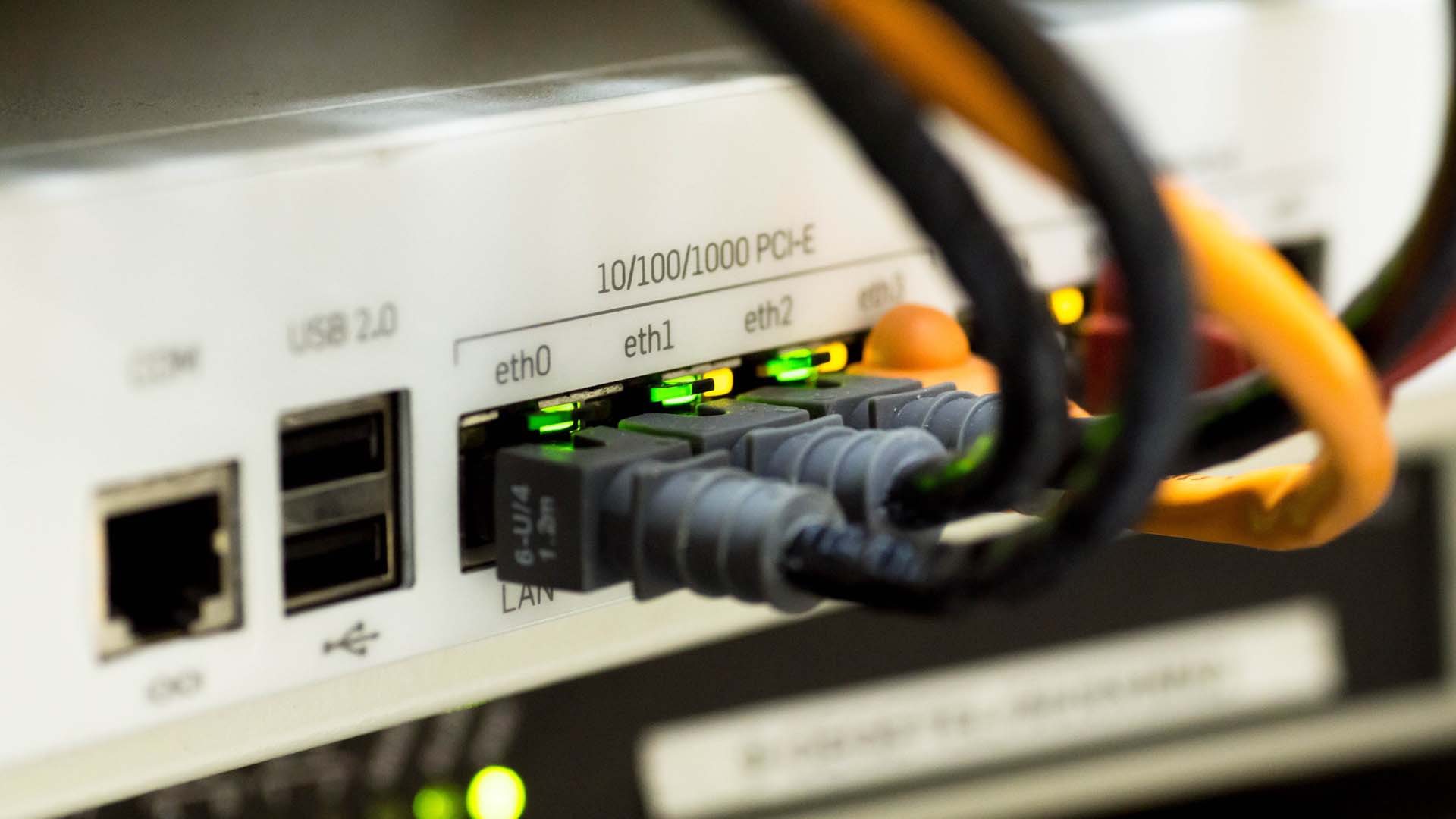

Les boîtes noires doivent en effet servir à observer en temps réel les métadonnées, sans regarder le contenu des communications :

« Pour les seuls besoins de la prévention du terrorisme, il peut être imposé aux opérateurs la mise en œuvre sur leurs réseaux de traitements automatisés destinés, en fonction de paramètres précisés dans l'autorisation, à détecter des connexions susceptibles de révéler une menace terroriste », lit-on dans la loi. Pour cela, un algorithme est employé mais sa conception est classifiée.

Il peut être imposé aux opérateurs la mise en œuvre de traitements automatisés pour détecter des connexions susceptibles de révéler une menace terroriste

« Ces traitements automatisés utilisent exclusivement les informations ou documents mentionnés à l'article L. 851-1, sans recueillir d'autres données que celles qui répondent à leurs paramètres de conception et sans permettre l'identification des personnes auxquelles les informations ou documents se rapportent », poursuit le texte Les éléments dont il est question sont :

Les informations ou documents traités ou conservés par les réseaux ou services de communications électroniques des opérateurs et des hébergeurs, les données techniques relatives à l'identification des numéros d'abonnement ou de connexion à des services de communications électroniques, le recensement de l'ensemble des numéros d'abonnement ou de connexion d'une personne désignée, la localisation des équipements terminaux utilisés ainsi qu'aux communications d'un abonné portant sur la liste des numéros appelés et appelants, la durée et la date des communications.

Mais à en croire le président de la CNCTR, dont les propos ont été repris par Serge Slama, il y a eu un « travail long » avec le gouvernement pour examiner l'algorithme, évaluer sa finalité, la lutte contre le terrorisme, et vérifier sa proportionnalité. Sur l'algorithme lui-même, il est fait état, sans plus de précision, d'un « contrôle technique très poussé » et de modifications avant l'autorisation. Deux ans plus tôt, le même président de la CNCTR avait jugé que le contrôle des algorithmes sera très difficile à effectuer.

Par contre, ajoute pour sa part Pierre Alonso, la CNCTR « n'a pas encore été saisie de demande de désanonymisation de données collectées ». « Les données récoltées sont des données de connexion anonymisées, recueillies de façon non ciblée pour être mises dans une sorte de grande marmite étanche », cite de son côté Elsa Trujillo.

Gare toutefois à l'abus de langage : comme l'a pointé Daniel Le Métayer, le directeur de recherche de l'Inria à Lyon et membre de la Commission de réflexion de l'Assemblée nationale sur le droit et les libertés à l'âge du numérique, il est plus juste de parler de « dépseudonymisation » que de désanonymisation, puisque ces boîtes noires visent justement à pouvoir remonter à un utilisateur final.

2015, année de la loi Renseignement

C'est en juillet 2015 que le Conseil constitutionnel a validé la loi relative au renseignement, en ne censurant que quelques dispositions relativement anecdotiques du texte. Les boîtes noires sont pourtant très vite apparues comme la disposition la plus controversée et la plus inquiétante sur le plan des libertés publiques, avec le risque que le dispositif conduise à d'inévitables violations des droits de l'homme.

Pour valider les boîtes noires, le Conseil se contente de rappeler le dispositif prévu et d'estimer sans argumenter davantage qu'en raison de l'encadrement des algorithmes, « ces dispositions ne portent pas une atteinte manifestement disproportionnée au droit au respect de la vie privée ». C'est d'ailleurs peu ou prou le seul commentaire qu'a fait le Conseil, contrairement à la coutume.

Cette disposition et le texte en général avaient pourtant réuni contre eux un front inédit de la société civile, incluant des avocats, des magistrats, des associations de protection des droits de l'homme, des institutions (le Conseil national du numérique, Commission nationale consultative des droits de l'homme, la CNIL, le Défenseur des droits…) et des organisations professionnelles.

Même l'association des victimes du terrorisme avait jugé que le texte allait trop loin dans l'atteinte à la vie privée.

Source : http://www.numerama.com/politique/305959-les-boites-noires-de-la-loi-renseignement-sont-desormais-actives.html